Supply chain e supply chain management sono oggetto, nell’accezione attuale, di studio e ricerca accademica sin dagli Anni 80. Negli ultimi trent’anni

Supply chain e supply chain management sono oggetto, nell’accezione attuale, di studio e ricerca accademica sin dagli Anni 80. Negli ultimi trent’anni queste tematiche non solo hanno conosciuto un notevole progresso in termini di modelli teorici e approcci scientifici, ma hanno anche beneficiato degli avanzamenti nelle scienze applicate e ancor più della spinta proattiva degli operatori economici – piccole, medie e grandi imprese – a voler trarre benefici tangibili dall’efficientamento della catena di fornitura: ridurre i tempi, ridurre i costi, incrementare i ricavi nell’unità di tempo.

Contemporaneamente agli sviluppi della supply chain management, l’introduzione di nuovi paradigmi gestionali e, ancor più, l’avvento dei sistemi di Enterprise Resource Planning (ERP) hanno aperto le porte ad una pervasiva capacità di pianificazione e controllo dei processi aziendali mediante l’impiego delle tecnologie dell’informazione e della comunicazione (ICT).

Oggigiorno non può più considerarsi avveniristica una catena del valore dove tutte le attività primarie e le attività di supporto siano totalmente integrate, pianificate e controllate per mezzo di soluzioni ICT e complesse architetture di raccolta, normalizzazione, memorizzazione e analisi dei dati anche tra siti remoti e tra organizzazioni diverse.

Si pensi, ad esempio, all’introduzione negli ERP dei moduli di Customer Relationship Management (CRM) e Supply Chain Management (SCM) oppure alla tecnologia RFID massivamente applicata alle merci o, ancora, alle analisi big data per desumere informazioni di valore a partire da un mare magnum di dati associati alla distribuzione logistica o al traffico di rete inbound e outbound rispetto all’infrastruttura dell’organizzazione.

È allora opinione condivisa, pur solo intuitivamente, che la resilienza della supply chain non possa prescindere anche da una adeguata postura di sicurezza dell’infrastruttura ICT che la sostiene.

Tuttavia, per poter descrivere in modo esatto e coerente la commistione tra supply chain e cyber security si rende opportuno richiamarne rapidamente le rispettive definizioni in quanto trattasi di domini distinti, benché animati dalla stessa intenzione ultima: concorrere a garantire prestabiliti livelli di efficacia ed efficienza della catena del valore.

Gli accordi in questione, formalmente disciplinati da contratti tra le parti coinvolte, regolano quantità e qualità, tempi, costi e prestazioni, livelli di servizio, penali e incentivi, etc. Tutti questi parametri hanno impatto indiretto sui processi di supporto dell’organizzazione e impatto diretto sui processi primari di produzione e distribuzione o erogazione, ma anche sugli asset tecnologici che concorrono alla produzione e alla erogazione, nonché sulle risorse umane coinvolte a vario titolo nei processi.

Ed è proprio sul triangolo persone-processi-tecnologie che si va ad innestare la cyber security, la quale può essere definita come la preservazione della riservatezza, dell’integrità e della disponibilità delle informazioni nel cyberspace, un ambiente complesso risultante dall’interazione di persone, software e servizi su internet, per mezzo di dispositivi tecnologici e reti che li connettono e che non esiste in alcuna forma fisica.

Meritevole di essere richiamata in questa sede è pure la cyber safety, ossia la condizione di essere protetti contro conseguenze fisiche, sociali, spirituali, finanziarie, politiche, emotive, occupazionali, psicologiche, educative o altre tipologie di guasto, danno, errore, indicente, danneggiamento o qualunque altro evento nel cyberspazio che possa essere considerato non desiderabile.

Se si prende in esame un generico scenario operativo, il cyberspace della supply chain dell’organizzazione sarebbe composto, oltre che dal data center (in house e/o in cloud) grazie al quale sono erogati i sistemi di ERP e di office automation, anche dai dispositivi utente (terminali fissi e mobili), da eventuali dispositivi della classe Internet of Things e Operations Technology che consentono di sorvegliare e far funzionare i centri di produzione e, infine, da tutti gli altri cyberspace interconnessi in modo più o meno sicuro con quello dell’organizzazione stessa (ambienti casalinghi di smart working, altre aziende ed enti ecc.).

Ognuna di queste componenti può rappresentare il target o il veicolo intermedio di un attacco cyber alla supply chain che, allora, dovrà presentare idonei livelli di sicurezza progettati con una visione dell’intera catena di fornitura, secondo un approccio end-to-end.

È indubbio, evidenze alla mano, che la supply chain della cyber security abbia conosciuto in questi ultimi anni un potenziamento tale da rendere agevole per qualunque organizzazione, grande o piccola che sia, approvvigionarsi di prodotti e servizi di cyber security avanzatissimi.

Sono oramai consolidate le offerte di servizi, dispiegati su infrastrutture cloud, quali quelli della sicurezza gestita erogata da qualificati Managed Security Services Providers. Si spazia dai servizi di vulnerability assessment a quelli di threat intelligence o digital forensic, dalle security operations in outsourcing alle funzionalità security information and event management as a service (SIEMaS).

Tra una cyber security totalmente in house – laddove software, hardware e gestione sono assicurati da risorse umane e strumentali proprie dell’organizzazione – e una quasi totalmente in outsourcing, esiste un vastissimo assortimento di configurazioni miste o ibride le quali, più o meno funzionali e sicure, vengono impiegate nel panorama delle organizzazioni pubbliche e private.

In effetti, la supply chain della cyber security ha veramente raggiunto quei livelli di flessibilità, scalabilità e rapidità che ben si addicono ad un settore, quello della security, diversificato e sottoposto a continue sollecitazioni dovute a vulnerabilità, minacce e contromisure che si rincorrono freneticamente.

A ben altre conclusioni si giunge invece quando si parla della cyber security della supply chain. Del resto, se il mercato, per propria naturale vocazione, tende a reinventarsi continuamente facendo sì che domanda ed offerta si incontrino dando vita ad una sempre più dinamica catena di fornitura della cyber security, maggiore staticità e margini di crescita si osservano circa la cyber security delle catene di fornitura, soprattutto per quei settori di business che sono, seppur solo apparentemente, meno pervasi dall’ICT.

Pertanto, analizzare la cyber security della supply chain oltre alla supply chain della cyber security non è solo un gioco retorico per introdurre un chiasmo dove non ve ne sarebbe stato bisogno, quanto piuttosto un imperativo per chi voglia davvero rendere solida e resiliente la propria organizzazione.

Strumenti consolidati

In effetti, se è vero che in sicurezza vige la legge dell’anello debole, è opportuno considerare anche il complesso percorso delle diverse forniture al momento di asseverare la fragilità dei singoli anelli, e indipendentemente dal fatto che l’oggetto delle stesse riguardi l’esternalizzazione di misure di sicurezza cyber o meno. Per quanto, evidentemente, in quest’ultimo caso la criticità sia maggiore, è indubbio che la cyber security della supply chain dovrebbe parimenti dispiegarsi in presenza di diverse tipologie di esternalizzazione, pur ovviamente tenendo in conto le specificità delle stesse.

Il tema non è nuovo ed esistono strumenti ben consolidati in materia: dalle regole introdotte nei D.P.R. legati al perimetro di sicurezza cibernetica, quali ad esempio i percorsi autorizzativi di cui al D.P.R. n. 54 del 5 febbraio 2021, ad alcune previsioni del GDPR con la novella interpretativa del c.d. responsabile del trattamento, il sistema giuridico nazionale e unionale ben riconoscono come la filiera della fornitura possa essere origine di criticità. Nondimeno, quanto attualmente previsto a livello normativo restituisce un quadro frammentato e limitato ad alcuni settori specifici ovvero a particolari oggetti di fornitura.

Viceversa, la cyber defense di un’organizzazione dovrebbe investire l’intero ecosistema ove l’organizzazione vive e persegue la sua missione, che sia privata o istituzionale. Solo in tal modo è possibile perseguire con efficacia quanto il Prefetto Gabrielli predica da tempo: un approccio olistico alla cyber security, intendendo con ciò non solo una visione di insieme di un mondo complesso, ma anche un’organizzazione della sicurezza congiuntamente ottimizzata in modo tale che la robustezza complessiva della “catena” superi la somma delle robustezze dei singoli anelli.

Il massiccio intervento del legislatore sulla cyber security di alcune “essenziali” supply chain altro non fa che sugellare il ruolo predominante che le catene di fornitura assumono nell’attuale scenario socio-economico: si pensi, ad esempio, alla Direttiva NIS (Direttiva 2016/1148 sulla sicurezza delle reti e dei sistemi informativi degli operatori di servizi essenziali recepita nel nostro ordinamento attraverso il D. Lgs. 18 maggio 2018, n. 65), oppure all’innovativo dispositivo del Perimetro di Sicurezza Nazionale Cibernetica (D.L. 21 settembre 2019 n. 105 [4] e susseguente D.P.C.M. 30 luglio 2020 n. 131) che disciplina, al contempo, la supply chain della cyber security (D.P.R. 5 febbraio 2021 n. 54) e la cyber security della supply chain ricompresa nel perimetro (D.P.C.M. 14 aprile 2021 n.81 e D.L. 14 giugno 2021, n. 82).

L’attuale pacchetto di norme inerenti al cosiddetto “perimetro di sicurezza cibernetica” ben inquadrano la criticità del settore prevedendo (cfr. il D.P.R. n. 54 del 5 febbraio 2021), per gli attori censiti all’interno del perimetro, l’obbligo di dare comunicazione dell’avvio delle procedure di affidamento o fornitura di specifiche categorie di beni, sistemi e servizi ICT al “Centro di Valutazione e Certificazione nazionale (CVCN)”, istituito presso il Ministero dello Sviluppo Economico, affinché quest’ultimo valuti livelli di rischio e sicurezza della fornitura.

Le attività del CVCN portano tanto alla definizione di condizioni stringenti da includere nei bandi di gara e nei contratti, quanto – a valle dell’individuazione del fornitore e dell’oggetto della fornitura – alla conduzione di specifici test all’esito dei quali viene stilato un rapporto di valutazione che può ingenerare tanto il diniego alla fornitura quanto un accoglimento della stessa vincolato al rispetto di specifiche prescrizioni all’uopo emanate.

Per quanto riguarda i settori produttivi che non sono ricompresi tra i servizi essenziali o nel perimetro di sicurezza nazionale cibernetica viene lasciato, di fatto, amplio margine agli operatori di provvedere autonomamente a proprie misure di cyber security della supply chain.

Ad esempio, adottando standard quali quelli della famiglia ISO 27001 per i Sistemi di gestione della Sicurezza delle Informazioni, certificando totalmente o parzialmente la propria organizzazione e le proprie risorse umane coinvolte negli audit interni, ovvero pretendendo che tali certificazioni siano possedute dai propri fornitori.

Lo stesso può dirsi per le pubbliche amministrazioni che, inoltre, possono trarre vantaggio dalla circolare emanata nel 2017dall’Agenzia per l’Italia Digitale (AgID) sulle Misure Minime di Sicurezza per le PP.AA.: un compendio, molto ben articolato e suddiviso per ambiti di intervento secondo 3 livelli di criticità dell’ente, di processi e tecnologie cui si raccomanda l’adozione e se ne chiede contezza.

Di fatto le misure minime promosse da AgID assumono una funzione duplice poiché rappresentano, da un lato, un ottimo riferimento per la supply chain della cyber security in quanto indirizzano la spesa dell’ente verso specifiche progettualità e prodotti volti all’innalzamento dei livelli di sicurezza e, dall’altro lato, un requisito di cyber security che l’ente potrebbe pretendere dalla propria supply chain affinché vi sia coerenza tra i livelli di sicurezza attesi dal proprio mandato istituzionale e quelli assicurati dai fornitori.

Proposte per il futuro

Il perseguimento di una soluzione “di ecosistema” richiede un approccio adattato a contesti che, giocoforza, si presentano come vari e variegati. Ogni organizzazione, pubblica o privata, grande o piccola, interagisce con una moltitudine di fornitori ed è talvolta essa stessa fornitrice di beni e servizi. Sarebbe pertanto un fuor d’opera ipotizzare l’esistenza di un modus ragionandi che si ponga valido indipendentemente dalla mission dell’organizzazione e dall’oggetto delle catene di fornitura.

Il punto di partenza, come sempre, è nell’inquadrare correttamente quale sia il fine ultimo dell’intervento. In effetti, rafforzare la cyber security della supply chain è uno sforzo che può essere declinato secondo diversi punti di vista e, in relazione a questi ultimi, diversi possono essere gli approcci operativi da seguire. Del resto, è favolistico pensare che organizzazioni diverse per dimensione e settore possano condividere i medesimi driver.

Una prima direttrice riguarda aspetti di compliance. In questo caso l’obiettivo finale è quello di rispondere con rigore ai requisiti normativi di diverso ordine e natura, ove ne vigano sul perimetro dell’organizzazione stessa.

Non si deve pensare che un tale driver risponda ad una posizione meramente formale; in realtà piccole o di settore non critico o, alternativamente, per forniture di carattere non critico, un approccio unicamente orientato al rispondere ai requisiti normativi, ove presenti, può rappresentare una soluzione sufficiente a soddisfare il richiesto rafforzamento della sicurezza della catena di supply.

Del resto, una strategia di rafforzamento che si basi esclusivamente sul rispondere alla normativa, pur magari senza avendone approfondito la ratio alla base, segna delle debolezze non accettabili in taluni scenari. E difatti, se i requisiti di rispetto della normativa sono comunque condizione necessaria, l’esperienza spesso dimostra che concentrarsi solo su questo aspetto possa portare a situazioni sub-ottime, ed è pertanto sensato andare oltre ed approcciare il problema secondo ulteriori propositi.

Una seconda direttrice è la minimizzazione dei rischi di sicurezza. In questo caso, si supera il mero rispetto degli adempimenti normativi per asseverare in maniera oggettiva e ripetibile il livello di sicurezza definito sulla supply chain.

Questo approccio, orientato alla security propriamente detta, ben si presta ad organizzazioni di settori dal più stressato livello di criticità o per forniture di analoga cifra. In questa direttrice si inseriscono, ad esempio, i controlli di cui al D.P.R. 54/2021 e, sulla medesima filosofia, si declina la sicurezza del trattamento prevista dal GDPR. Una sorta di ribaltamento di logica, dove è il livello di rischio a definire la compliance stessa e non viceversa.

Infine, un terzo driver attiene ad aspetti più propriamente di business (intendendo tale termine in accezione più ampia tale da ricomprendervi anche il perseguimento della mission di un ente pubblico) dell’organizzazione: fare sicurezza per mettere in sicurezza e massimizzare il business e le performance dell’organizzazione.

In tal senso, i requisiti di sicurezza sono declinati con il focus sull’impatto di possibili attacchi e violazioni sul business complessivo aziendale. In questo contesto rientrano anche concetti di natura reputazionale: ritengo di essere una realtà solida e voglio dimostrare al mercato che ho cura della mia security anche in relazione ai miei fornitori.

Un caso di specie potrebbe essere rappresentato dalle aziende del settore luxury: ogni esternalizzazione operativa in quel settore porta il rischio di data breach che possono riguardare clienti vip e pertanto poter dimostrare la solidità della propria supply chain può fungere da volano per la propria affidabilità.

Evidentemente tutte le direttrici sopra definite possono (o, meglio, dovrebbero) essere congiuntamente tenute in considerazione, eventualmente variandone la rilevanza di una sulle altre secondo misura ed opportunità.

In effetti, un primo approccio potrebbe prevedere un baseline level di sicurezza della supply chain basato sulla compliance, un enhanced level per realtà critiche basato sul rischio, ed un livello enhanced and business per realtà che, oltre alla criticità del settore, hanno una forte esposizione del business aziendale in relazione alla solidità della propria catena di fornitura. Una soluzione “di ecosistema” per mettere in sicurezza la supply chain dovrebbe prevedere strumenti volti a soddisfare le predette direttrici e da implementare poi con le dovute differenziazioni per realtà e forniture diverse.

Nel seguito di questo contributo proveremo ad inquadrare alcuni strumenti all’oggi disponibili nel contesto di tali direttrici e a definire e discutere una soluzione che possa potenzialmente armonizzare e sistematizzare quanto all’oggi frammentariamente utilizzabile ed utilizzato per rafforzare la sicurezza della supply chain. Ovviamente tale esercizio non ha né la pretesa di esaustività né, tantomeno, la tracotante posizione di essere la soluzione migliore; pare tuttavia agli autori un buon punto di partenza per la definizione di un approccio sistemico che sembra, come discusso, ormai necessario definire a livello nazionale.

Un primo benchmark interessante è dato dai cosiddetti data protection agreement che il GDPR – all’art. 28 – impone di siglare ogni qual volta un Titolare debba esternalizzare parte delle attività di trattamento. In tal caso la norma prevede che il fornitore sia scelto tra quelli che “presentino garanzie sufficienti per mettere in atto misure tecniche e organizzative adeguate” e che i confini di responsabilità e le istruzioni impartite al fornitore stesso siano “disciplinate da un contratto o da altro atto giuridico”.

Una siffatta modalità di inquadramento del rapporto col fornitore, ispirata e plasmata dal principio di accountability, è (o potrebbe essere) declinata su concetti di security piuttosto che di data protection, parafrasando la scrittura privata quale cyber security agreement allegato al contratto di fornitura ove siano disciplinati vincoli ed istruzioni operative da parte del committente.

Questa linea di azione permette da un lato di deflazionare il livello di rischio della fornitura, atteso tanto il vaglio preliminare del fornitore quanto il consolidamento di specifici vincoli nell’agreement, quanto di aumentare il livello di affidabilità dell’organizzazione stessa che potrà dimostrare in ogni momento al mercato di avere sotto controllo il livello di sicurezza garantito dai fornitori.

Di contro, il consolidamento degli agreement rappresenta un notevole aggravio del processo di acquisizione, dovendo essere riproposto ah hoc per ogni esternalizzazione, ingessando pertanto attività che viceversa richiedono dinamismo e rapidità.

Laddove la stesura di un agreement possa risultare eccessivamente onerosa, sembra comunque utile e necessario ereditare dall’esempio del GDPR la fase di preliminare valutazione del fornitore. In tal senso, la disponibilità da parte di quest’ultimo di certificazioni di sicurezza, tanto a livello di organizzazione quanto a livello di risorse umane, è ormai da anni una prassi consolidata in specifici settori.

Un allargamento ed una generalizzazione di questa linea di intervento, ovviamente con opportuna selezione delle certificazioni de quo, concorrerebbero sicuramente a soddisfare il driver legato alla minimizzazione del rischio assicurando altresì la credibilità dell’organizzazione.

Altra esperienza mutuabile dal mondo delle certificazioni di sicurezza è la conduzione di audit di seconda parte sulla catena di fornitura.

Tale attività, che nella sostanza dà ancora maggior concretezza alle valutazioni ex ante già proposte dal GDPR per la data protection, persegue ovviamente un approccio esclusivamente e miratamente orientato all’abbattimento del rischio.

In effetti gli audit di seconda parte traducono in una attività strutturata internamente e declinata in proprio dall’organizzazione l’afflato di verifica proattiva di cui l’infrastruttura di controllo definita dal perimetro di sicurezza cyber rappresenta una versione con verifica accentrata e coordinata a livello centrale, del resto necessaria in contesti particolarmente critici.

Ancora, un ulteriore strumento per rafforzare la sicurezza della catena di fornitura potrebbe essere quello di sfruttare modelli di trust tra organizzazioni. Al riguardo, la lezione del NIST (cfr. NIST Special Publication 800-39, Appendix G.) può rappresentare un punto di partenza ben validato a livello internazionale per definire catene di fiducia. Tale soluzione – fatto salvo il rischio di polarizzazione del mercato e, ancora, definite opportune armonizzazioni con la regolamentazione per gli appalti pubblici per le Pubbliche Amministrazioni – potrebbe indurre la nascita di filiere “ad alta reputazione”, esaltando pertanto la direttrice di business.

Le soluzioni sopra censite, tutte all’oggi utilizzabili ed utilizzate a seconda dei contesti, presentano come visto punti di forza diversi e diverse criticità. Sembrano tuttavia presentare dei punti comuni:

- una valutazione ex ante del fornitore, che sia in termini di trust, che sia in termini di garanzie offerte, che sia quale esito di audit di seconda parte o per il tramite di test definiti ad hoc;

- una concretizzazione documentale che asseveri in maniera oggettiva taluni impegni da parte del fornitore, quali si possono ritrovare negli agreement ex GDPR o nella disponibilità di certificazioni di sicurezza da parte del fornitore;

- un non omogeneo inquadramento normativo; taluni strumenti sono difatti mandatori mentre altri sono lasciati all’opportunità delle organizzazioni. Se tale approccio poteva sembrare sensato solo qualche anno fa, la crescente criticità degli attacchi cyber chiama ad una sistematizzazione per la quale anche uno sforzo minimo sembra diventato non più negoziabile da parte del sistema paese. In altre parole, forzare tra le regole del gioco il driver della compliance pare quantomai necessario cosicché la messa in sicurezza della catena di fornitura non sia lasciata solo in mano a requisiti di business o a considerazioni sul rischio che non sempre sono nella disponibilità di realtà medio piccole.

Una sistematizzazione organica degli strumenti discussi ed una soluzione all’ultimo punto elenco sopra introdotto sembra essere, previa opportuna e preliminare formalizzazione anche a livello governativo, la definizione di uno schema di cyber clearance quale prerequisito vincolante per definite filiere di fornitura e desiderabile per altre, con approccio ad ampio spettro e non solo per realtà critiche per la tenuta del sistema paese.

Ove inquadrato a livello regolamentare e oggetto di monitoraggio periodico, questo strumento tradurrebbe in ambito nazionale una certificazione di sicurezza e sostituirebbe tanto la necessità di vagli preventivi da parte delle organizzazioni sul livello di security dei fornitori quanto la necessità di condurre audit di seconda parte.

In sostanza, uno schema di clearance, ove ben progettato, rappresenterebbe una soluzione intermedia in grado di ricomprendere le caratteristiche degli strumenti precedentemente censiti, armonizzandosi altresì con la possibilità di massimizzare i driver selezionati di compliance, rischio e business.

Oltretutto, ben si affiancherebbe a quanto già previsto dagli schemi del perimetro di sicurezza cibernetica e potrebbe integrarsi in maniera semplice con le previsioni di certificazione definite dal GDPR.

Potrebbe sembrare utopistico costringere realtà medio piccole a dotarsi di competenze cyber, ma una mappatura attenta dello schema supererebbe tale problema attraverso la definizione di un entry level facilmente attuabile attraverso una formazione del personale ai rudimenti di security awareness.

Evidentemente una soluzione del genere andrebbe definita previo attento studio a livello centrale ed è fuori dalle finalità di questo contributo un approfondimento in tal senso. Nondimeno, a titolo di esempio, possiamo ipotizzare una seguente strutturazione ipotetica dei livelli di clearance.

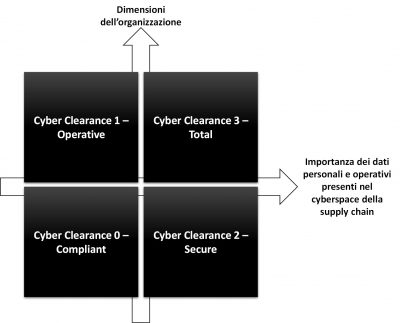

Un possibile modo per approcciare la cyber clearance potrebbe considerare 4 livelli per i quali si propone la seguente denominazione: 0-compliant, 1-operative, 2-secure, 3-total:

- il livello di clearance 0-compliant sarebbe conseguito dando evidenza di aver perseguito esclusivamente il driver della compliance;

- il livello di clearance 1-operative sarebbe conseguito dando evidenza di aver perseguito i driver della compliance e del business;

- il livello di clearance 2-secure sarebbe conseguito dando evidenza di aver perseguito il driver della compliance e della security;

- il livello di clearance 3-total sarebbe conseguito dando evidenza di aver perseguito tutti i driver: compliance, security, business.

Si osservi che la compliance è considerata un driver imprescindibile per ogni livello.

Il livello di clearance a cui ambire non sarebbe discrezionale, ma legato a criteri oggettivi, scalabili e replicabili. Si può pensare, in prima approssimazione, a quattro scenari di supply chain derivabili a partire dalle seguenti due variabili: le dimensioni dell’organizzazione (PMI e grandi imprese ovvero amministrazioni locali e centrali ecc.) e l’importanza che la protezione de dati personali o la security dei dati operativi rivestono per la supply chain (la cyber security della supply chain per un produttore di tappi di sughero, verosimilmente, potrebbe non avere lo stesso peso che avrebbe per un produttore di componenti avioniche).

Misurare le dimensioni non è mai difficile: si può considerare il bilancio, il capitale sociale o il numero di dipendenti dell’organizzazione ecc. o una combinazione di questi fattori. Più complessa è invece la misurazione dell’importanza che i dati personali e operativi, quindi la loro tutela, rivestono per il buon funzionamento della supply chain.

In questo secondo caso si potrebbe guardare al volume di traffico di rete gestito dall’organizzazione, alla quantità di indirizzi IP gestiti o alla quantità di dispositivi connessi, alle dimensioni dei propri database, al numero di utenti, clienti e fornitori censiti sui propri sistemi, etc. o ad una combinazione di questi fattori, oppure si potrebbe guardare al settore (servizi alla persona, produzione, pubblica amministrazione ecc.) sforzandosi di classificare i codici ATECO in due macro categorie: quelle per cui i dati, personali e operativi, presenti nel cyberspace rivestono primaria importanza per la supply chain e quelli per cui i dati presenti nel cyberspace non rivestono primaria importanza per la supply chain).

Una volta definiti dei criteri coerenti, la mappatura tra tipologia di supply chain e livello di clearance potrebbe seguire la seguente logica:

- supply chain con cyber clearance 0-compliant: per organizzazioni di piccole dimensioni e con limitate aspettative di cyber security per la supply chain;

- supply chain con cyber clearance 1-operative: per organizzazioni di grandi dimensioni e con limitate aspettative di cyber security per la supply chain;

- supply chain con cyber clearance 2-secure: per organizzazioni di piccole dimensioni e con elevate aspettative di cyber security per la supply chain;

- supply chain con cyber clearance 3-total: per organizzazioni di grandi dimensioni e con elevate aspettative di cyber security per la supply chain.

Cyber clearance e cyber space della supply chain.

Chiaramente il concetto stesso di cyber clearance, sia esso gestito a livello centrale o decentralizzato secondo meccanismi di federazione analoghi, ad esempio, al sistema di identità digitale SPID, richiede un lungo percorso di maturazione e trasposizione normativa.

È tuttavia possibile impiegare strumenti già consolidati nel campo della supply chain management riadattandoli, opportunamente, agli obiettivi della cyber security. Questi strumenti sono capaci di ispirare un modo di agire virtuoso tra gli operatori economici e le amministrazioni pubbliche, che manterrebbero autonomia decisionale e responsabilità pur senza vincolarli a rigidi scenari di rischio imposti per legge. Questa strada è già oggi percorribile.

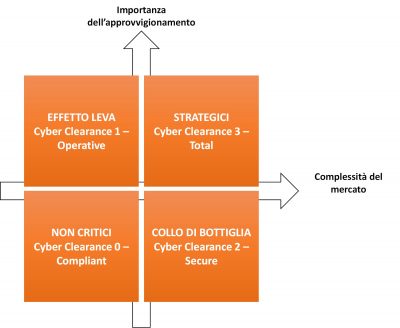

Un validissimo e ben noto esempio di strumento decisionale nel settore della supply chain management è la matrice di Kraljic. La struttura del modello individua quattro tipologie di acquisti in funzione delle seguenti due variabili:

- l’importanza economica e/o strategica del materiale acquistato nel processo produttivo dell’organizzazione[11];

- la complessità del mercato di fornitura.

Queste due variabili danno pertanto luogo a quattro categorie di approvvigionamento:

- non critici: quando il mercato è caratterizzato da molti fornitori e l’impatto sull’organizzazione è limitato. L’obiettivo che si persegue è la delega della gestione;

- effetto leva: quando il mercato è caratterizzato da molti fornitori e l’impatto sull’organizzazione è rilevante. L’obiettivo che si persegue è l’abbattimento dei costi sfruttando il potere contrattuale (es. minimizzando le scorte);

- collo di bottiglia: quando il mercato è caratterizzato da pochi fornitori e l’impatto sull’organizzazione è limitato. L’obiettivo che si persegue è garantire la fornitura (es. facendo scorte);

- strategici: quando il mercato è caratterizzato da pochi fornitori e l’impatto sull’organizzazione è rilevante. L’obiettivo che si persegue è l’instaurazione di una partnership.

Pare quasi immediato mappare i livelli di cyber clearance già proposti nel modo seguente:

- cyber clearance 0-compliant: per fornitori non critici;

- cyber clearance 1-operative: per fornitori ad effetto leva;

- cyber clearance 2-secure: per fornitori collo di bottiglia;

- cyber clearance 3-total: per fornitori strategici.

Cyber clearance e matrice di Kraljic.

Cyber clearance e matrice di Kraljic.

La cyber clearance in questo scenario sarebbe un insieme di garanzie contrattuali da pretendere in sede di trattativa da parte del fornitore e non certo un titolo abilitativo rilasciato da un ente terzo.

Conclusioni

Riconosciuta la criticità della sicurezza della supply chain, è indubbio che possano ipotizzarsi svariati approcci e soluzioni onde innalzarne in maniera coerente e sistemica il livello di resistenza e resilienza agli attacchi.

La proposta qui avanzata, basata sulla definizione di uno schema di certificazioni di sicurezza progettato sulla base di specifiche direttrici decisionali, rappresenta solo una possibile iniziale linea di azione, non necessariamente la più efficace né la più completa.

Nondimeno, la definizione di specifici driver che guidino la selezione dei meccanismi tecnico organizzativi di sicurezza ed una loro mappatura con una classificazione delle catene di fornitura pare, agli autori, un imprescindibile elemento, indipendentemente dallo strumento pratico con il quale massimizzarli, per il raggiungimento di una soluzione olistica e di ecosistema.

Fonte: Cybersecurity360.it