Il mondo della tecnologia, più in particolare quello della cyber security, è oggi pieno di sigle e acronimi che fanno sembrare un dialogo tra pratican

Il mondo della tecnologia, più in particolare quello della cyber security, è oggi pieno di sigle e acronimi che fanno sembrare un dialogo tra praticanti del settore quasi una lingua aliena.

L’obiettivo di questo articolo è di fare chiarezza su una manciata di queste, relative ad alcune importanti iniziative della società no-profit americana MITRE.

Costituita nel 1958 per dare manforte al governo federale in temi di tecnologie avanzate in relazione a problematiche di sicurezza nazionale, nel corso di oltre sei decadi di esistenza il MITRE ha dato vita a numerosi progetti, giocando recentemente un ruolo primario nel supportare le aziende in ambito cyber security con cinque iniziative importantissime.

Prima di analizzarne gli acronimi, cercando di sviscerarne i contenuti, è fondamentale prendere confidenza con un concetto che rappresenta un filo conduttore alla base di queste iniziative: la catena di compromissione o kill-chain.

Quando si parla di attacchi informatici è ormai consolidata la presenza di una strategia di attacco, che si sviluppa nel tempo in alcune fasi ben precise.

Come già illustrato da Alessandro Rugolo e Lino Porceddu in un ottimo articolo nello scorso marzo, individuare le attività dell’attaccante quanto prima possibile nella catena di compromissione permette di organizzare misure di contrasto dell’attacco e mitigazione dei danni estremamente efficaci.

Per fare questo è cruciale individuare la tipologia di avversario in base alle tattiche, alle tecniche e alle procedure utilizzate. Ed ecco svelato il contenuto di un acronimo di uso molto frequente: TTP.

Le Tattiche riguardano la comprensione dell’obiettivo dell’avversario.

Le Tecniche riguardano il modo in cui l’avversario raggiunge l’obiettivo.

Le Procedure riguardano il modo in cui le tattiche sono operate.

Il tema delle TTP e dell’importanza di riuscire ad individuarle è stato trattato da Orazio Danilo Russo in un interessante articolo lo scorso maggio.

La comprensione della catena di compromissione e delle TTP consente di apprezzare l’enorme valore delle cinque iniziative principali del MITRE in tema di cyber security.

La prima – molto nota e popolare – rappresenta da ventidue anni un punto di riferimento, un cyberfaro per orientarsi nella moltitudine di vulnerabilità che affliggono infrastrutture e software di ogni tipo. Sto parlando di CVE, acronimo per Common Vulnerabilities and Exposures: una collezione centralizzata su web di falle di sicurezza, organizzata per essere rapidamente consultabile e interrogabile in base a diversi criteri.

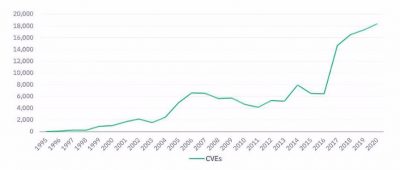

Per dare l’idea del lavoro mastodontico dietro a questa iniziativa, basti osservare il grafico sotto che riporta l’andamento delle vulnerabilità censite nel tempo fino allo scorso anno:

Il secondo acronimo che costituisce un’ottima fonte di informazione per i cyber-difensori è il famosissimo ATT&CK, che significa Adversarial Tactics, Techniques & Common Knowledge.

Compendio online che rappresenta in uno schema molto ben costruito e fruibile le tattiche tipiche degli attaccanti, dettagliando per ognuna le tecniche più comunemente utilizzate. Ognuno di questi due raggruppamenti fornisce un contesto che consente la mappatura di quanto si osserva sul campo.

Ad esempio, ipotizziamo di approfondire la tattica Initial Access, in cui si descrive come un attaccante guadagna un primo percorso di accesso all’infrastruttura della vittima.

Una delle tecniche descritte in questo insieme è il Phishing, delle cui diverse forme ho scritto in un recente articolo, che sfrutta l’ingegneria sociale tramite applicazioni di comunicazione e messaggistica. All’interno di questo contesto si distinguono diverse sotto-tecniche, come ad esempio Spearphishing Attachment – che colpisce la vittima tramite allegati (ad es. di e-mail) armati per assumere comportamenti malevoli quando aperti.

Per approfondire questa interessante iniziativa segnalo un altro articolo di Orazio Danilo Russo dello scorso giugno dedicato all’iniziativa ATT&CK.

Il terzo acronimo, certamente meno conosciuto dei primi due ma egualmente importante per armare le difese in ambito cyber, è CAR – espanso in Cyber Analytics Repository.

Si tratta di una utilissima libreria di analytics, cioè di modelli per l’analisi dei dati disponibili sia come pseudo-codice che in pratiche implementazioni pronte per l’utilizzo nelle piattaforme più comuni per la correlazione dei dati – come ad esempio i sistemi SIEM (Security Information & Event Manager).

Modellato sulla matrice ATT&CK per l’identificazione delle TTP avversarie, questo repositorio è composto da elementi che contengono i tratti distintivi degli eventi complessi che si desidera rilevare. Un esempio è la scrittura di file batch nella directory System32 di Windows: sebbene i file batch non siano di per sé elementi malevoli, è particolarmente raro che vengano creati nella directory di sistema dopo l’installazione del sistema operativo.

Per monitorarne l’occorrenza sarà sufficiente consultare la pagina del CAR dedicata a questo evento al link CAR-2021-05-002 per avere tutti i moduli per diverse piattaforme.

Quarta iniziativa che prendiamo in esame è ENGAGE: non si tratta di un acronimo ma di una nomenclatura concettuale. L’idea è fornire una metodologia per analizzare e pianificare azioni di contrasto, inganno, e deviazione dell’avversario.

Elaborando i comportamenti degli attaccanti osservati sul campo, ENGAGE permette di agire a tre livelli:

capire come la deviazione, l’inganno ed il contrasto dell’attaccante possano entrare nella strategia cyber di un’organizzazione

come effettuare un’operazione di contrasto dell’attaccante

comprendere come strumenti di inganno cyber in uso da un’organizzazione siano allineati con le strategie di MITRE ENGAGE.

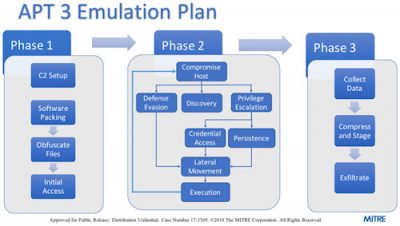

Conclude questo escursus l’iniziativa AEP, acronimo che significa Adversary Emulation Plan.

Formalmente una risorsa di ATT&CK, rappresenta un insieme di documenti per modellare le attività di test della resilienza agli attacchi in base a strategie utilizzate da gruppi noti.

In questo modo le aziende potranno mettere alla prova i propri sistemi di difesa proprio come se venissero effettivamente presi di mira da attori del panorama della minaccia cyber.

Lo schema (immagine) illustra come si svolgerebbero le diverse fasi di questo test, volendo simulare l’attività dell’attore conosciuto come APT3 – un gruppo di attacco cinese noto dal 2015.

Armare le difese di un’organizzazione in modo da aumentarne sia la maturità in ambito cyber rispetto alla prevenzione e al rimedio, sia la resilienza rispetto alla velocità di rilevamento e risposta alle anomalie può rivelarsi un’attività molto complessa.

Comprendere l’enorme valore di queste iniziative di MITRE e come combinarle ai processi e alle risorse già in essere è di fondamentale importanza per ridurre questa complessità in modo molto efficace.

Fonte: Difesaonline.it